Kadra zarządzająca odpowiedzialna za bezpieczeństwo IT, jak dyrektor IT, oficer bezpieczeństwa, czy menadżer SOC powinni być natychmiast powiadamiani o nowych incydentach i podatnościach, które mogą spowodować duże szkody dla organizacji, jak np. nowa luka bezpieczeństwa w bazie danych systemu finansowego, czy aktywność szkodliwego oprogramowania na stacji operatora SCADA w sieci przemysłowej.

Główny cel bezpieczeństwa IT – czyli ochrona biznesu organizacji – jest trudny do osiągnięcia, ponieważ większość technologii odpowiedzialnych za zarządzanie bezpieczeństwem, takie jak SIEM, SOAR i skanery podatności, nie rozumieją kontekstu biznesowego zdarzeń związanych z bezpieczeństwem. Aby ocenić konsekwencje zdarzeń dla organizacji, SecureVisio wdrożyło metodykę zarządzania ryzykiem operając się na międzynarodowej normie ISO/IEC 27005.

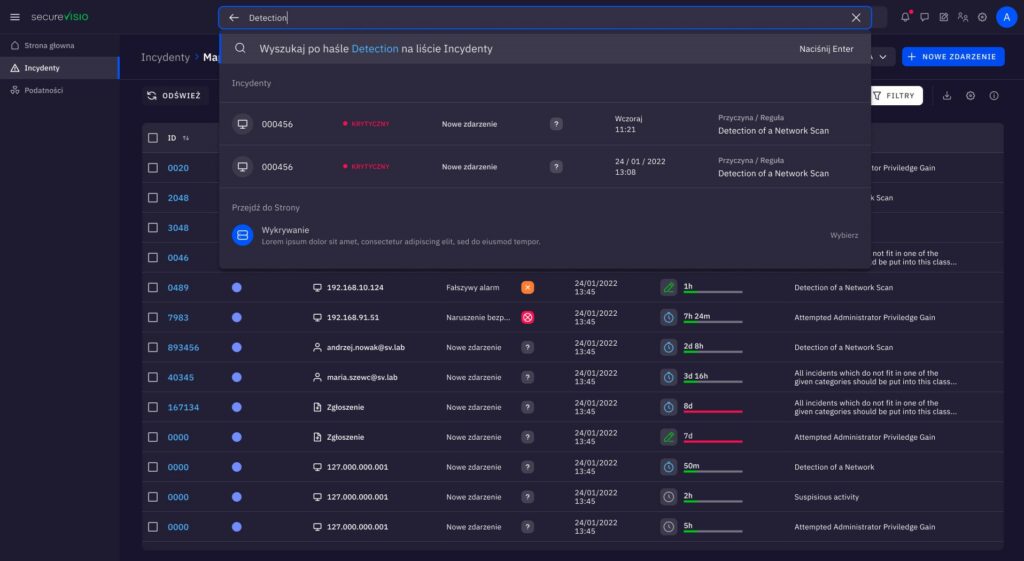

SecureVisio wprowadza kontekst biznesowy i integruje się z istniejącymi systemami wykrywania incydentów (np. SIEM, UEBA, NBAD), systemami zarządzania incydentami (np. Ticketing system, SOAR) i skanerami podatności.

Dla menedżerów odpowiedzialnych za bezpieczeństwo IT, SecureVisio działa jak system zarządzania kryzysowego.

W szczególności następujące funkcje SecureVisio sprawiają, że praca kadry zarządzającej odpowiedzialnej za bezpieczeństwo jest bardziej efektywna i mniej stresująca:

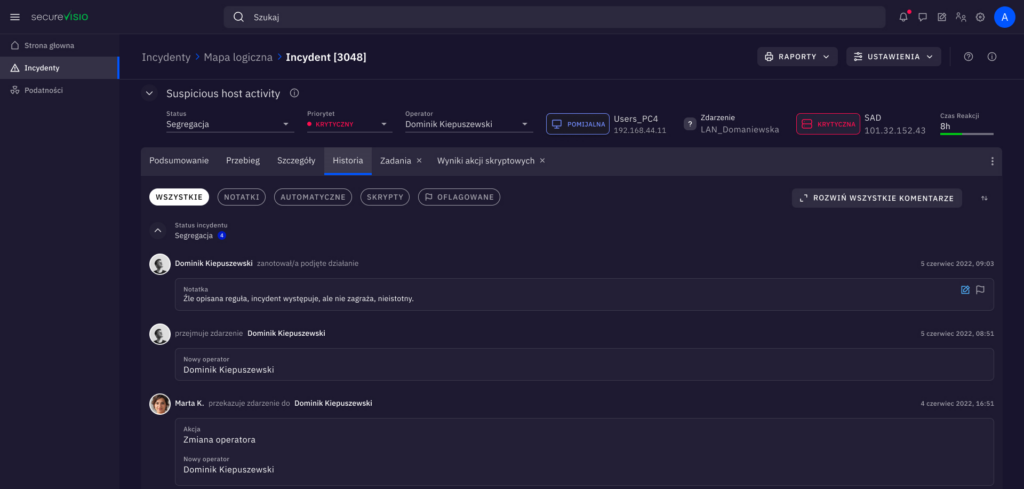

- SecureVisio w czasie rzeczywistym wykonuje analizę wpływu zdarzeń na biznes organizacji i na tej podstawie priorytetyzuje wszystkie alarmy zabezpieczeń i podatności. Działa nawet w przypadku wielu tysięcy generowanych alertów. Osoby zarządzające bezpieczeństwem IT koncentrują się na najważniejszych zdarzeniach i dzięki temu nie przeoczą sytuacji, które mogą spowodować duże szkody w organizacji.

- SecureVisio automatycznie uzupełnia wiedzę osób zarządzających bezpieczeństwem IT o informacje wymagane do zrozumienia sytuacji i podejmowania właściwych decyzji, takich jak potencjalne koszty naruszenia bezpieczeństwa, czy luki istniejące w zabezpieczeniach ważnych systemów.

- SecureVisio wykonuje modelowanie zagrożeń i symulacje ataków, aby na ich podstawie na graficznej mapie sieci pokazać wszystkie potencjalne ścieżki, którędy cyberprzestępcy mogą zaatakować zasoby krytyczne dla organizacji.